更新时间:2025-11-14 09:39:33

在信息安全评估体系中,存在数据安全风险评估、等保评估、密码评估等多个专项评估类型,各类评估分工不同、互为补充。

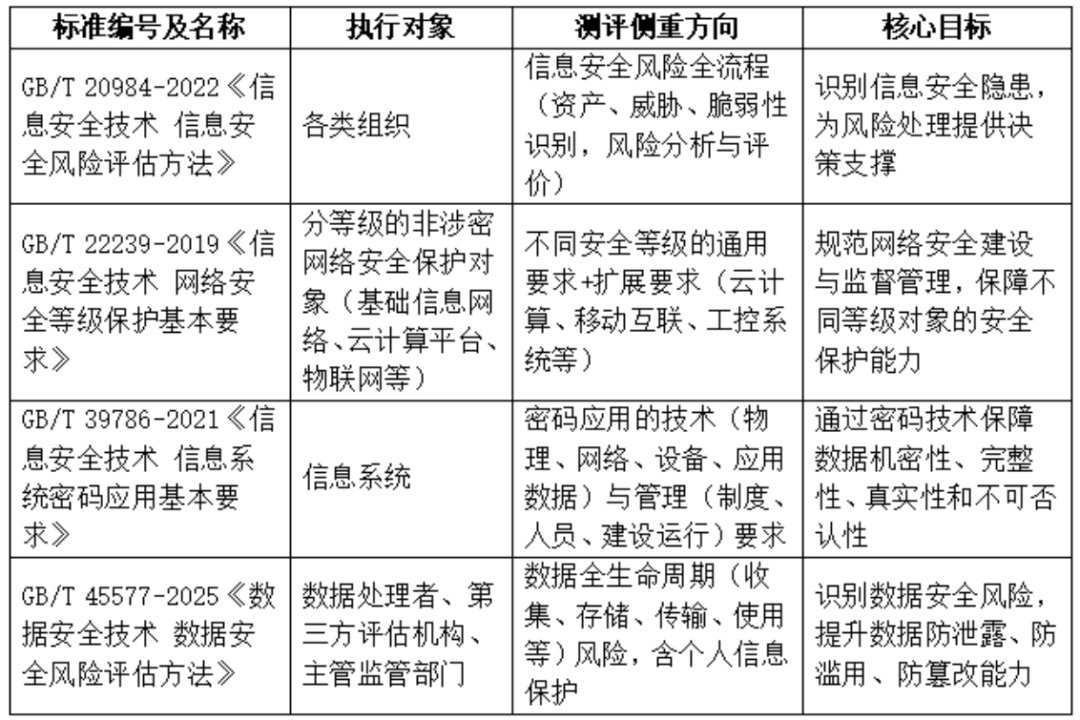

各标准的核心差异如下表所示:四项标准执行对象、测评方向各有侧重,核心目标均为保障信息安全,最终互补协作,构筑起多维度信息安全保障体系。

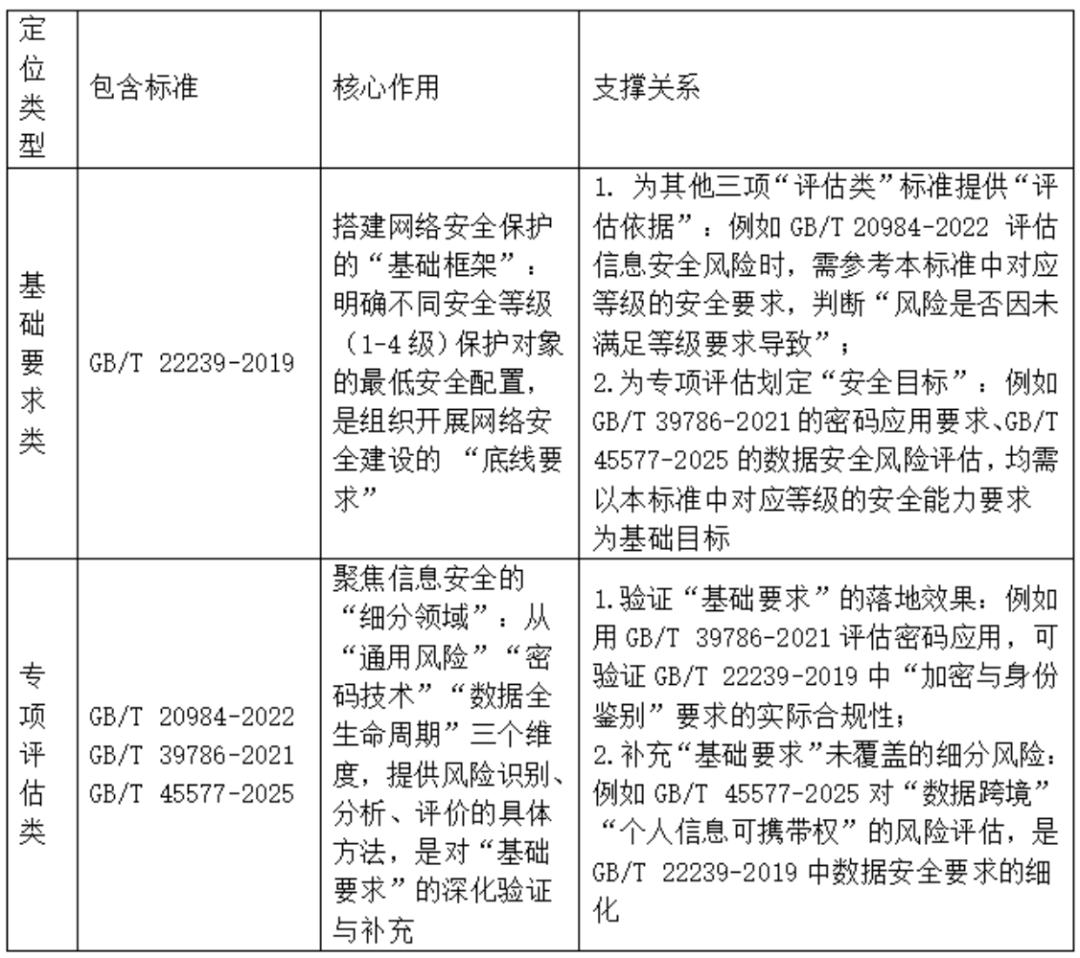

各标准的关系如下:

《信息安全技术信息安全风险评估方法》(GB/T 20984-2022)作为基础通用型核心国家标准,定位是全场景风险评估的“方法论基石”,目的是为各类组织提供统一、可落地的风险识别、分析与评价逻辑,覆盖所有信息安全相关场景。以下从多个维度对该标准进行解读:

一、风险评估框架及流程

风险评估框架及流程是标准的核心内容,明确了评估工作的“核心要素关系”与“全流程步骤”,为评估实施提供了顶层逻辑指引。

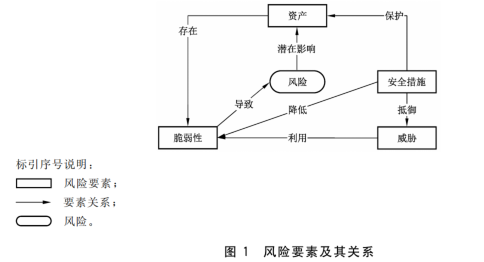

(一)风险要素关系

风险评估的核心要素包括资产、威胁、脆弱性、安全措施,四者通过明确的逻辑关联构成风险产生与防控的基础,具体关系如下:

资产是核心,其存在固有脆弱性;威胁通过利用脆弱性引发风险,进而影响资产运行;安全措施通过降低脆弱性被利用难度、抵御威胁,实现对资产的保护。风险的本质是“威胁利用脆弱性的可能性+对组织的损害程度”的组合度量。

(二)风险分析原理

风险分析是“量化风险”的关键环节,为风险值计算提供科学方法,核心原理包括:

1、威胁维度分析:结合威胁来源、种类、动机,参考历史安全事件日志、行业统计数据,确定威胁的能力与频率;

2、脆弱性维度分析:根据脆弱性的访问路径、触发条件,结合已有安全措施的有效性,判断脆弱性被利用的难易程度(如“已安装防火墙的漏洞是否仍易被利用”);

3、资产与影响分析:依据资产在组织业务规划中的地位,确定资产价值;结合安全事件对资产的损害程度,明确事件影响等级;

4、风险值计算逻辑:先通过“威胁能力+威胁频率+脆弱性利用难度”计算安全事件发生的可能性,再通过“资产价值+事件影响程度”计算事件造成的损失,最终通过“可能性×损失”确定风险值,并依据风险评价准则划分风险等级。

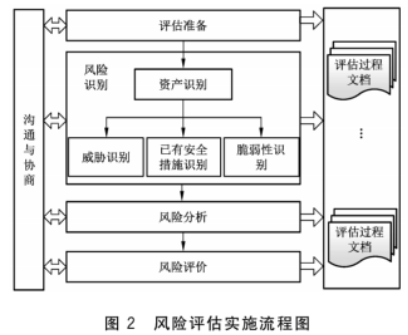

(三)风险评估流程

标准规定风险评估需遵循“闭环管理”原则,明确分为评估准备、风险识别、风险分析、风险评价四大核心环节,具体流程如下:

1、评估准备:为评估奠定基础,需完成7项关键工作——确定评估目标、明确评估对象与范围、组建评估团队、开展前期调研、确定评估依据、建立风险评价准则、制定评估方案并获得最高管理者批准;

2、风险识别:聚焦“找隐患”,需完成资产、威胁、已有安全措施、脆弱性的全面识别与初步赋值;

3、风险分析:基于识别结果,计算安全事件发生可能性、损失及风险值;

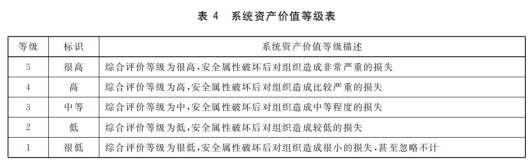

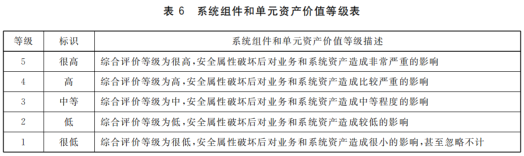

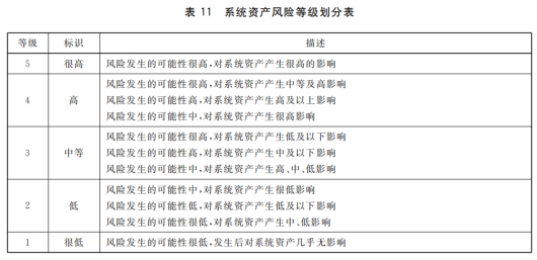

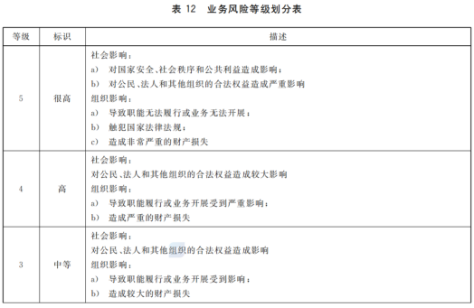

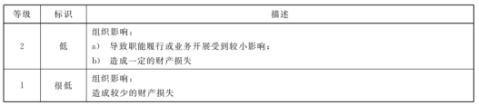

4、风险评价:聚焦“定等级”,依据风险评价准则将风险划分为1-5级——系统资产风险结合“事件可能性”与“资产影响”判定,业务风险需额外兼顾社会影响与组织影响。

二、风险评估实施

(一)风险评估准备

作为评估的“起点”,需重点解决“为什么评、评什么、谁来评”的问题,核心要求包括:

1、目标与范围界定:结合组织业务规划、安全需求,明确评估目标;限定评估边界,避免范围过大导致评估流于形式;

2、团队与工具组建:评估团队需包含业务负责人、技术人员、安全专家;明确评估工具,如脆弱性扫描工具、拓扑发现工具;

3、风险评价准则建立:准则需符合三项要求——贴合组织安全策略、满足利益相关方期望、匹配业务价值,确保风险等级判定有统一标准。

(二)风险识别

风险识别是“摸清家底”的关键,需按“资产-威胁-措施-脆弱性”四维度逐一排查,核心要求包括:

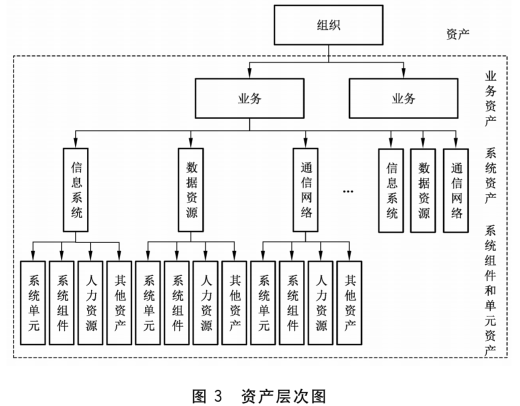

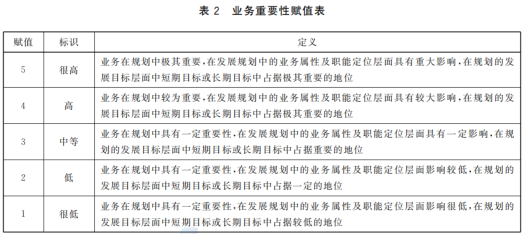

1、资产识别:按层级开展——业务资产需识别属性、定位、关联性;系统资产需识别分类与业务承载性;组件单元资产需分类识别,并通过三维度赋值;

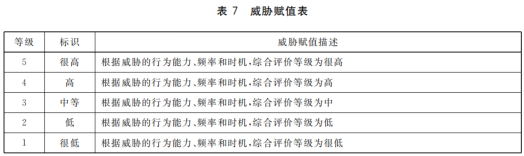

2、威胁识别:区分三类来源——环境威胁、意外威胁、人为威胁,并按赋值,等级越高表示威胁利用脆弱性的可能性越大;

3、已有安全措施识别:验证现有措施的有效性,避免“措施存在但无效”的形式化问题;

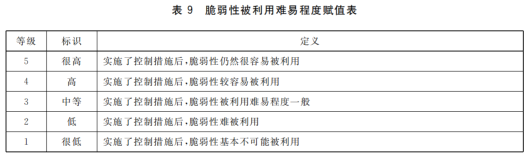

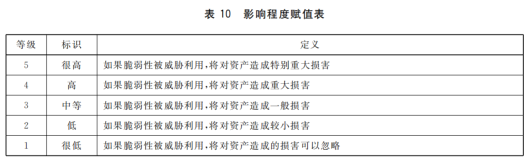

4、脆弱性识别:从技术与管理双维度排查——技术脆弱性包括物理环境、网络结构、系统软件等;管理脆弱性包括技术管理、组织管理,并评估脆弱性被利用的难易程度与影响程度。

(三)风险分析

风险分析是“从定性到定量”的核心环节,需基于识别结果完成三项计算:

1、安全事件发生可能性计算:安全事件发生的可能性=L[威胁赋值,脆弱性被利用难易程度]=L(T,Av);

2、安全事件损失计算:安全事件造成的损失=F[资产价值,影响程度]=F(Vc,Di);

3、风险值计算:风险值=R[安全事件发生的可能性,安全事件造成的损失]=R(L(T,Av),F(Vc,Di))。

其中:T为威胁赋值、Av为脆弱性被利用难易程度赋值Vc为资产价值赋值、Di为脆弱性影响程度赋值。

(四)风险评价

风险评价的核心是“按等级定策略”,需结合风险评价准则,明确风险等级及应对优先级:

1、系统资产风险评价:按“可能性+损失”二维度划分等级,例如“高可能性(4级)+高损失(4级)”判定为“5级风险”,需优先处置;

2、业务风险评价:额外兼顾社会影响与组织影响,例如“导致业务全面中断、触犯国家法律法规”判定为“5级风险”,“造成较小财产损失”判定为“2级风险”;

(五)沟通与协商

沟通与协商贯穿评估全程,需覆盖内部与外部相关方,核心要求包括:

1、与内部和外部相关方保持持续沟通。

2、沟通内容包括风险要素信息、相关方对风险的关注及意见,确保评估结果得到认可。

3、对沟通内容全程记录,作为评估文档的重要组成部分。

(六)风险评估文档记录

文档记录是评估“留痕”的关键,需满足“全流程、可追溯、易管理”要求:

1、文档管理要求:文档发布前需审批、更改需标注版本、分发需控制范围、作废文档需标识,同时明确存储、保护、检索、保存期限等管理规则;

2、必备文档清单:包括评估方案、资产识别清单、威胁列表、已有安全措施列表、脆弱性列表、风险列表、风险评估报告、评估现场记录等,确保评估全程可复现、结果可验证。

三、总结

《信息安全技术信息安全风险评估方法》(GB/T 20984-2022)构建了“框架统一、流程规范、实操性强”的信息安全风险评估体系,核心优势在于贯穿信息系统全生命周期、明确风险要素关联逻辑、提供标准化赋值与计算方法。该标准为各类组织提供了统一的风险评估方法论,既能帮助识别潜在安全风险,也能为风险处理决策提供科学支撑,是提升组织信息安全管理水平的核心依据。